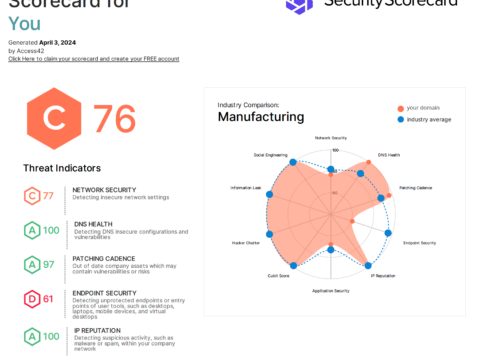

VectraAI, partner van Access42 op het gebied van AI-powered Network Detectie en Response (NDR), organiseert periodiek een hands-on “Red Team Hunt”. In een hands-on event moeten verschillende offensieve vaardigheden worden ingezet voor het behalen van een reeks aantal technische challenges. Naast het event geeft dit VectraAI, vanuit een defensief oogpunt, de mogelijkheid om (nieuwe) aanvallen te leren en de effectiviteit te testen van de VectraAI EDR-oplossing.

Access42 is deze uitdaging op 22 juli 2020 aangegaan. In het evenement was het de strijd tegen andere teams en individuele spelers.

Playing the Advisary

Voor het evenement heeft Vectra een labomgeving beschikbaar gesteld met verschillende Windows en Linux systemen. In het scenario is uitegaan van een systeem dat reeds gecompromitteerd is binnen het labnetwerk (initial access). Vanaf dat systeem heeft Access42 verschillende andere systemen in het lab gecompromitteerd via o.a. reconnaissance, lateral movement en (post-)exploitation.

Hiervoor zijn verschillende tools ingezet waaronder Powershell Empire, Metasploit / Meterpreter, Hydra en (standaard) cli-tools.

Slow data exfiltration

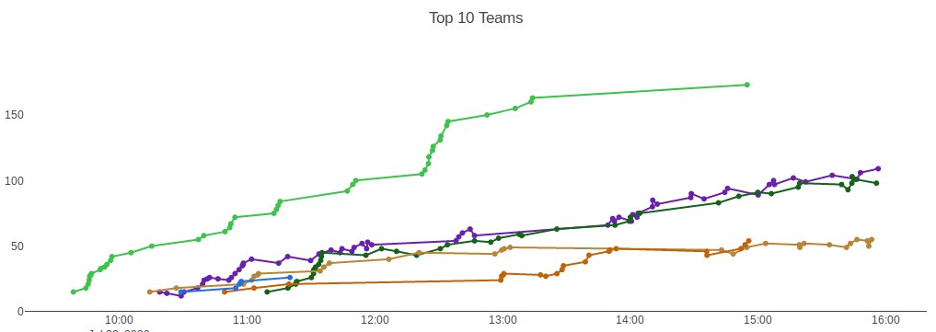

Na een periode van 4 uur waren 99% van de opdrachten behaald. In de laatste opdracht moest er 3 GB aan data worden geexfilteerd van een victim systeem. Om de challenges op te lossen moest de totale bestandsgrootte van alle bestanden worden opgeteld. Na 1,5 uur data exfilteratie en een hapje eten tussendoor kon ook de laatste challenge van de Red Team Hunt worden behaald.

Team Access42 heeft uiteindelijk de 1ste plek gekregen (in het groen):

VectraAI Detection & Response

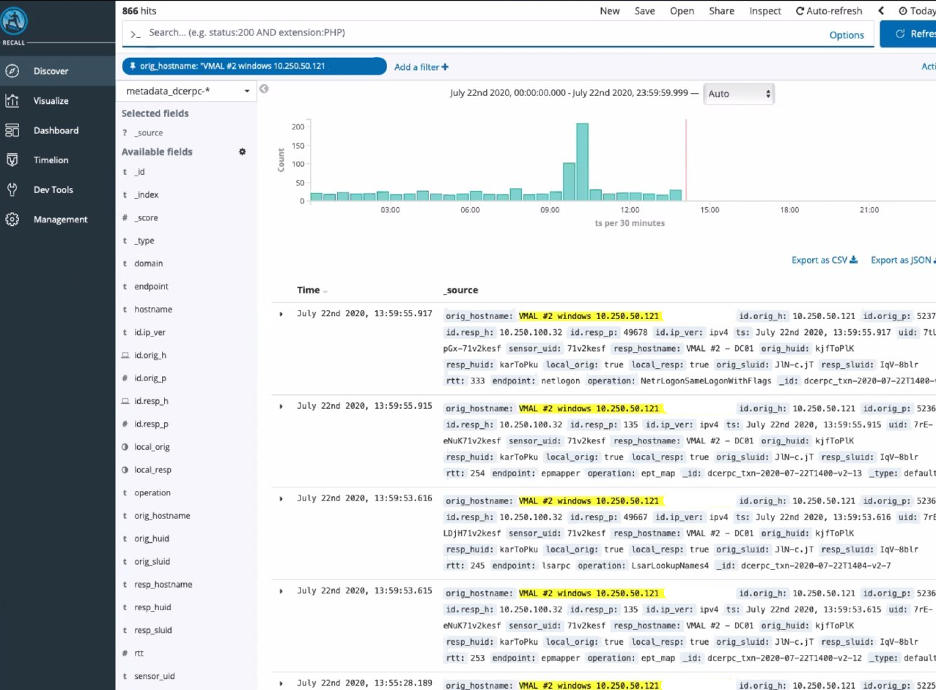

Na afloop van het evenement hebben de verschillende teams inzage gekregen in de netwerkdetecties van het Vectra Cognito platform (Detect, Recall and Stream). Hieruit blijkt dat VectraAI in een vroeg stadium al in staat was om aanvallen op netwerkniveau te detecteren. Hierbij moet Access42 de kanttekening geven dat geen van alle aanvallen stealthy zijn uitgevoerd om ‘onder de radar te blijven’. In een realistischere aanval hadden bepaalde technieken mogelijk minder snel gedetecteerd kunnen worden.