De kwetsbaarheden binnen WiFi netwerken die onderzoekers van de Universiteit Leuven afgelopen maandag gepubliceerd hebben raken nagenoeg alle organisaties. Inmiddels zijn Gemeenten via het IBD CERT en vitale infrastructuren via het ISAC van het NCSC geïnformeerd. Een meerderheid van de organisaties maakt gebruik van WiFi en deze worden o.a. door de invoering van de meldplicht datalekken min of meer gedwongen om te reageren op de KRACK kwetsbaarheid.

Asset inventarisatie

Ons advies is om al een inventarisatie te hebben van assets die binnen de organisatie een groot risico vormen. Dit wordt belangrijker naarmate leveranciers meer security patches beschikbaar stellen. De onderzoekers van de kwetsbaarheid geven aan dat zij werkende exploits publiekelijk beschikbaar zullen stellen als gebruikers voldoende kans hebben gehad om apparaten te patchen. De kans op een publieke vrijgave van exploits/tooling door cybercriminelen of door andere onderzoekers stijgt naarmate de tijd verstrijkt.

Hoewel de KRACK aanval alleen gericht is tegen apparaten die als client functioneren (iOS, Android, IoT etc.), is het mogelijk dat routers en/of access points die gebruik maken van een client-repeater of fast-roaming modus (802.11r) ook kwetsbaar zijn. Ons advies is om deze informatie mee te nemen tijdens de inventarisatie van mogelijk kwetsbare assets. Een tijdelijke mitigatie is het uitschakelen van de client-repeater en fast-roaming modus op de router en/of access point.

Check and patch

Organisaties dienen een serie van checks te hebben alvorens security patches worden uitgerold; op die manier kunnen ze er zeker van zijn dat de systemen waarvoor patches beschikbaar zijn naar behoren geüpdatet zijn. Leveranciers van apparatuur die WiFi ondersteunen, brengen updates uit die deze kwetsbaarheden verhelpen. Installeer deze updates, zowel op clients als op access points.

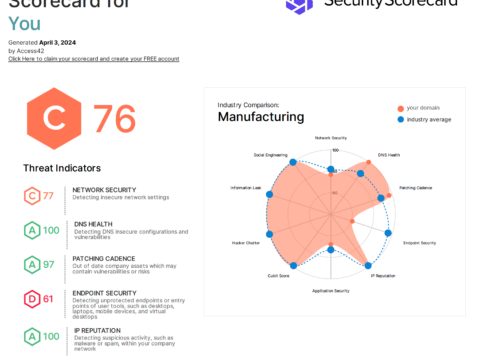

Access42 kan organisaties helpen met het identificeren van assets die binnen het netwerk gepatched dienen te worden en het controleren of patches de kwetsbaarheid naar behoren mitigeren.

Meerdere patches al beschikbaar gesteld

Voor organisaties die zelf de tools en kennis in huis hebben heeft Tenable een aantal plugins beschikbaar gemaakt. Hiermee kunt u zelf detecteren of assets kwetsbaar zijn voor een KRACK aanval.

| Vendor | Plugin ID | Description |

|---|---|---|

| Microsoft | 103745 | Windows 10 Version 1703 October 2017 Cumulative Update (KRACK) |

| Microsoft | 103746 | Windows 7 and Windows Server 2008 R2 October 2017 Cumulative Update (KRACK) |

| Microsoft | 103747 | Windows 10 Version 1511 October 2017 Cumulative Update (KRACK) |

| Microsoft | 103748 | Windows Server 2012 October 2017 Cumulative Update (KRACK) |

| Microsoft | 103749 | Windows 10 Version 1607 and Windows Server 2016 October 2017 Cumulative Update (KRACK) |

| Microsoft | 103750 | Windows 8.1 and Windows Server 2012 R2 October 2017 Cumulative Update (KRACK) |

| Microsoft | 103816 | Windows 2008 October 2017 Multiple Security Updates (KRACK) |

| Cisco | 103856 | Cisco ASA FirePOWER Services Multiple Vulnerabilities in Wi-Fi Protected Access and Wi-Fi Protected Access II (KRACK) |

| Aruba | 103855 | ArubaOS WPA2 Key Reinstallation Vulnerabilities (KRACK) |

| Mikrotik | 103857 | MikroTik RouterOS < 6.39.3 / 6.40.4 / 6.41rc (KRACK) |

| FreeBSD | 103862 | FreeBSD : WPA packet number reuse with replayed messages and key reinstallation (d670a953-b2a1-11e7-a633-009c02a2ab30) (KRACK) |

| Ubuntu | 103863 | Ubuntu 14.04 LTS / 16.04 LTS / 17.04 : wpa vulnerabilities (USN-3455-1) (KRACK) |

| Debian | 103859 | Debian DSA-3999-1 : wpa – security update (KRACK) |

| Intel | 103870 | Intel Wireless Driver Wi-Fi Protected Access II (WPA2) Multiple Vulnerabilities (KRACK) |

| Fortinet | 103873 | FortiGate |

| Ubiquiti Networks | 103875 | Ubiquiti Networks UniFi 3.9.3.7537 (KRACK) |

Meer informatie

Houd onze website en de website van het NCSC in de gaten – zodra er nieuws over dit onderwerp te melden is zullen wij dit publiceren.

Referenties

NCSC nieuwsbericht: krack aanvalstechniek kwetsbaarheid in wifi netwerken

NCSC beveiligingsadvies: Meerdere kwetsbaarheden gevonden in WPA2-handshake

Publicatie Krackattacks door onderzoekers van de Universiteit Leuven