Bron: Tenable

In de release van maart 2021 heeft Microsoft 82 CVE’s aangepakt, waaronder een zero-day kwetsbaarheid in Internet Explorer die in het wild is uitgebuit en in verband is gebracht met een nation-state campagne gericht op security onderzoekers.

Microsoft heeft 82 CVE’s gepatcht in de Patch Tuesday-release van maart 2021, waaronder 10 CVE’s die als kritiek zijn beoordeeld en 72 die als belangrijk zijn beoordeeld.

De Patch Tuesday release van deze maand bevat fixes voor Application Virtualization, Azure, Azure DevOps, Azure Sphere, Internet Explorer, Microsoft ActiveX, Microsoft Exchange Server, Microsoft Edge (Chromium-gebaseerd), Microsoft Graphics Component, Microsoft Office, Microsoft Office Excel, Microsoft Office PowerPoint, Microsoft Office SharePoint, Microsoft Office Visio, Microsoft Windows Codecs Library, Power BI, DNS Server, Hyper-V, Visual Studio, Visual Studio Code, Windows Admin Center, Windows Container Execution Agent, Windows DirectX, Windows Foutrapportage, Windows Event Tracing, Windows Extensible Firmware Interface, Windows Folder Redirection, Windows Installer, Windows Media, Windows Overlay Filter, Windows Print Spooler Components, Windows Projected File System Filter Driver, Windows Registry, Windows Remote Access API, Windows Storage Spaces Controller, Windows Update Assistant, Windows Update Stack, Windows UPnP Device Host, Windows User Profile Service, Windows WalletService, en Windows Win32K.

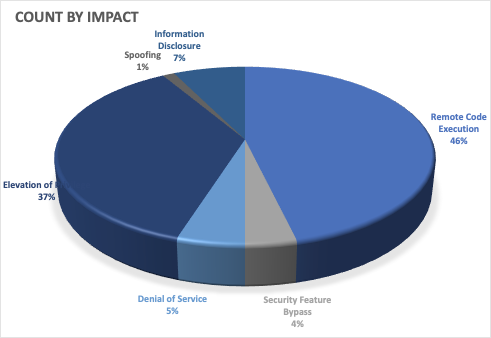

Kwetsbaarheden voor het uitvoeren van code op afstand (RCE) waren goed voor 46,3% van de kwetsbaarheden die deze maand werden gepatcht, gevolgd door kwetsbaarheden voor het verhogen van privileges (EoP) met 36,6%.

CRITICAL: CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065 | Microsoft Exchange Server Vulnerabilities

Vorige week publiceerde Microsoft een out-of-band (OOB) security advisory voor vier kwetsbaarheden in Microsoft Exchange Server die in het wild als zero-days werden uitgebuit. De ongebruikelijke beslissing om OOB-patches uit te brengen, onderstreept hoe belangrijk deze kwetsbaarheden zijn. Volgens de eerste berichten zijn mogelijk meer dan 30.000 organisaties gecompromitteerd als gevolg van deze kwetsbaarheden. Tenable Research heeft een blogbericht gepubliceerd met details over hoe we u kunnen helpen kwetsbare instanties van Exchange Server in uw omgeving te identificeren en systemen te ontdekken die mogelijk zijn gecompromitteerd.

CRITICAL: CVE-2021-26411 | Internet Explorer Memory Corruption Vulnerability

CVE-2021-26411 is een memory corruption kwetsbaarheid in Internet Explorer dat in het wild als een zero-day werd uitgebuit. Om het lek te misbruiken, zou een aanvaller de exploitcode op een kwaadaardige website moeten hosten en een gebruiker via social engineering-tactieken overhalen om de pagina te bezoeken, of de aanvaller zou de kwaadaardige payload in een legitieme website kunnen injecteren.

De kwetsbaarheid werd begin februari openbaar gemaakt door onderzoekers van ENKI, en is naar verluidt in verband gebracht met een gezamenlijke campagne van nation state actors om security onderzoekers als doelwit te gebruiken. Deze campagne werd eind januari voor het eerst bekendgemaakt door de Threat Analysis Group van Google, die in detail beschreef hoe veiligheidsonderzoekers werden misleid om nepbeveiligingsblogs te bezoeken die naar verluidt de kwaadaardige code herbergden.

CRITICAL: CVE-2021-26877, CVE-2021-26893, CVE-2021-26894, CVE-2021-26895, and CVE-2021-26897 | Windows DNS Server Remote Code Execution Vulnerability

CVE-2021-26877, CVE-2021-26893, CVE-2021-26894, CVE-2021-26895 en CVE-2021-26897 zijn RCE-kwetsbaarheden die zijn aangetroffen in Windows Domain Name System (DNS)-servers. Alle vijf deze CVE’s kregen een CVSSv3-score van 9,8 en kunnen door een niet-geauthenticeerde aanvaller worden uitgebuit wanneer dynamische updates zijn ingeschakeld. Volgens een analyse van onderzoekers van McAfee worden deze CVE’s niet als “wormable” beschouwd, maar roepen ze wel herinneringen op aan CVE-2020-1350 (SIGRed), een 17 jaar oude wormable flaw die in juli 2020 werd gepatcht.

CRITICAL: CVE-2021-26867 | Windows Hyper-V Remote Code Execution Vulnerability

CVE-2021-26867 is een RCE-kwetsbaarheid die Hyper-V-clients treft die zijn geconfigureerd om het Plan 9-bestandssysteem (9P) te gebruiken. Na succesvolle exploitatie zou een geauthenticeerde aanvaller code kunnen uitvoeren op een Hyper-V server. Hoewel Microsoft deze kwetsbaarheid als “Exploitation Less Likely” classificeert, is de CVSSv3-score die aan deze fout is toegekend een 9,9 op 10,0. Het is echter belangrijk op te merken dat Hyper-V-clients die geen gebruik maken van 9P niet worden getroffen door deze kwetsbaarheid.