Update 14-09-2022

Microsoft heeft 62 CVE’s gepatcht in zijn september 2022 Patch Tuesday release, met vijf beoordeeld als kritiek en 57 beoordeeld als belangrijk. Deze telling laat CVE-2022-23960, een cache speculatie beperking kwetsbaarheid weg, omdat het werd uitgegeven door MITRE en van toepassing is op Arm CPU’s.

bronnen: Access42, Tenable en Microsoft

De update voor september 2022 bevat patches voor:

- .NET and Visual Studio

- .NET Framework

- Azure

- Azure Arc

- Cache Speculation

- HTTP.sys

- Microsoft Dynamics

- Microsoft Edge (Chromium-based)

- Microsoft Graphics Component

- Microsoft Office

- Microsoft Office SharePoint

- Microsoft Office Visio

- Microsoft Windows ALPC

- Microsoft Windows Codecs Library

- Network Device Enrollment Service (NDES)

- Role: DNS Server

- Role: Windows Fax Service

- SPNEGO Extended Negotiation

- Visual Studio Code

- Windows Common Log File System Driver

- Windows Credential Roaming Service

- Windows Defender

- Windows Distributed File System (DFS)

- Windows DPAPI (Data Protection Application Programming Interface)

- Windows Enterprise App Management

- Windows Event Tracing

- Windows Group Policy

- Windows IKE Extension

- Windows Kerberos

- Windows Kernel

- Windows LDAP – Lightweight Directory Access Protocol

- Windows ODBC Driver

- Windows OLE

- Windows Photo Import API

- Windows Print Spooler Components

- Windows Remote Access Connection Manager

- Windows Remote Procedure Call

- Windows TCP/IP

- Windows Transport Security Layer (TLS)

Kwetsbaarheden voor het op afstand uitvoeren van codes (RCE) waren goed voor 48,4% van de kwetsbaarheden die deze maand werden gepatcht, gevolgd door EoP-kwetsbaarheden (elevation of privilege) met 29%.

Observatie kritieke kwetsbaarheden

Access42 observeert de volgende kritieke kwetsbaarheden:

- CVE-2022-34718 | Windows TCP/IP Remote Code Execution Vulnerability (critical): CVE-2022-34718 is een RCE in Windows TCP/IP met een CVSSv3-score van 9,8 en een Exploitation More Likely volgens de Exploitability Index van Microsoft. Deze kwetsbaarheid kan alleen worden uitgebuit op systemen waarop Internet Protocol Security (IPsec) is ingeschakeld. Succesvolle exploitatie kan een niet-geautoriseerde aanvaller op afstand code laten uitvoeren. Microsoft heeft patches uitgebracht voor alle ondersteunde versies van Windows, inclusief Server Core-edities.

- CVE-2022-34721 and CVE-2022-34722 | Windows Internet Key Exchange (IKE) Protocol Extensions Remote Code Execution Vulnerability (critical): CVE-2022-34721 en CVE-2022-34722 zijn RCE kwetsbaarheden in de Windows IKE protocol extensies die een CVSSv3 score van 9.8 kregen en een Exploitation Less Likely rating. Het IKE protocol is een onderdeel van IPsec dat gebruikt wordt om beveiligingsassociaties op te zetten (relaties tussen apparaten gebaseerd op gedeelde beveiligingsattributen). Met deze kwetsbaarheden kan een niet-geauthenticeerde aanvaller op afstand een speciaal ontworpen IP-pakket sturen naar een doelwit waarop IPsec is ingeschakeld en op afstand code uitvoeren. IPsec wordt gebruikt om gevoelige gegevens te beschermen en wordt vaak gebruikt in virtuele privé-netwerken. Yuki Chen van Cyber KunLun wordt genoemd voor het onthullen van deze twee gebreken, samen met CVE-2022-34720, een Denial of Service fout in de IKE Protocol Exchange, en CVE-2022-35830, een RCE-kwetsbaarheid in de Remote Procedure Call runtime.

- CVE-2022-37956, CVE-2022-37957 and CVE-2022-37964 | Windows Kernel Elevation of Privilege Vulnerability (important): CVE-2022-37956, CVE-2022-37957 en CVE-2022-37964 zijn EoP kwetsbaarheden in de Windows Kernel. Alle drie de kwetsbaarheden kregen een CVSSv3-score van 7,8 en als ze worden misbruikt, kan een aanvaller privileges op SYSTEM-niveau krijgen. Van de drie werd alleen CVE-2022-37957 beoordeeld als “Exploitation More Likely”. Vreemd genoeg zijn ze alle drie van invloed op verschillende versies van Windows. CVE-2022-37964 treft bijvoorbeeld alleen Windows 7, Windows Server 2008 en 2008 R2. CVE-2022-37956 treft alle ondersteunde versies van Windows en Windows server, terwijl CVE-2022-37957 alleen invloed heeft op Windows 10 en hoger, inclusief Windows Server versies 2016, 2019 en 2022.

- CVE-2022-37969 | Windows Common Log File System Driver Elevation of Privilege Vulnerability (important): CVE-2022-37969 is een EoP kwetsbaarheid in de Windows Common Log File System (CLFS) Driver. Volgens Microsoft is deze kwetsbaarheid in het wild uitgebuit. Ze merken ook op dat het openbaar is gemaakt voordat er een patch beschikbaar was.

Dit is een post-exploitatie kwetsbaarheid, wat betekent dat deze kan worden uitgebuit nadat een aanvaller op een andere manier toegang heeft gekregen tot een kwetsbaar doelsysteem, bijvoorbeeld door gebruik te maken van een afzonderlijke kwetsbaarheid of via social engineering. Zij kunnen dit doen met behulp van een kwaadaardige executable die exploitcode bevat.

CVE-2022-24521, een vergelijkbaar lek in CLFS, werd eerder dit jaar gepatcht als onderdeel van Microsofts Patch Tuesday-release van april. Het lek CVE-2022-24521 werd aan Microsoft bekendgemaakt door de National Security Agency (NSA) en CrowdStrike, en werd ook in het wild uitgebuit. CVE-2022-37969 wordt aan verschillende groepen toegeschreven, waaronder CrowdStrike, hoewel het op dit moment onduidelijk is of CVE-2022-37969 mogelijk een patch-bypass is voor CVE-2022-24521.

Advies

Access42 adviseert om de volgende maatregelen te nemen:

- Pas de laatste Windows security updates toe om de kwetsbaarheden te mitigeren

Aanvullende adviezen worden de komende dagen/weken toegevoegd in de update-sectie bovenaan het artikel.

Meer informatie

- Microsoft’s September 2022 Security Updates

- Tenable plugins for Microsoft September 2022 Patch Tuesday Security Updates

Detectie mogelijkheden (Tenable)

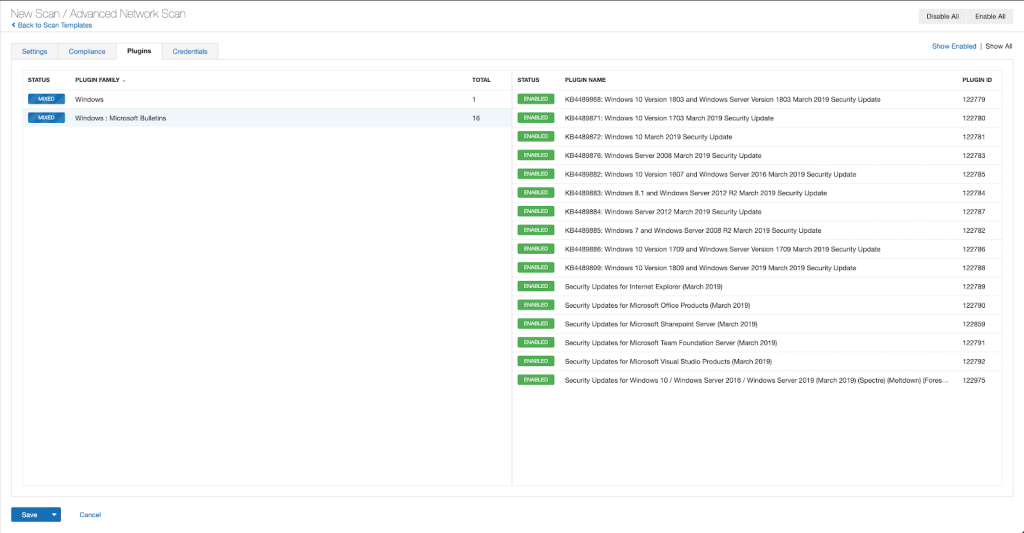

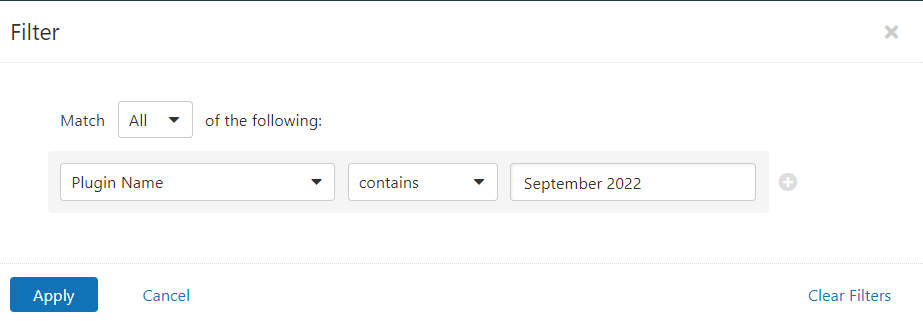

Gebruikers kunnen met Tenable scans aanmaken die specifiek de kwetsbaarheden voor september 2022 inzichtelijk maken. Maak een advances scan aan en zet een advanced filter voor Plugin Name contains September 2022. Een overzicht an alle plugins beschikbaar kan hier worden gevonden.

Met dat filter ingesteld, klik je op de pluginfamilies aan de linkerkant en schakel je elke plugin in die aan de rechterkant verschijnt. Opmerking: Als de families aan de linkerkant zeggen Ingeschakeld, dan zijn alle plugins in die familie ingesteld. Schakel de hele familie uit voordat u de individuele plugins voor deze scan selecteert. Hier een voorbeeld vanuit Tenable.io: