Microsoft Patch Tuesday – Februari 2021 addreseert 11 ernstige kwetsbaarheden

11 februari 2021

Bron: Tenable

Ondanks het feit dat “slechts” 56 CVE’s worden aangepakt, bevat Microsofts Patch Tuesday-uitgave van februari 2021 fixes voor een aantal belangrijke beveiligingsrisico’s, waaronder kwetsbaarheden voor het verhogen van privileges en remote code executions (RCE).

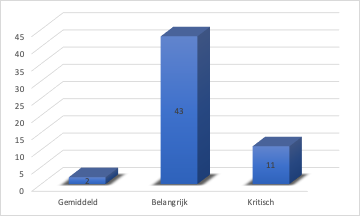

Microsoft heeft 56 CVE’s gepatcht in de Patch Tuesday-release van februari 2021, waaronder 11 CVE’s die als kritiek zijn beoordeeld en 43 die als belangrijk zijn beoordeeld. Het Nationaal Cyber Security Center heeft deze update inmiddels geclassificeerd als high/high (kans/schade).

De Patch Tuesday release van deze maand bevat fixes voor .NET Core, . NET Framework, Azure IoT, Developer Tools, Microsoft Azure Kubernetes Service, Microsoft Dynamics, Microsoft Edge voor Android, Microsoft Exchange Server, Microsoft Graphics Component, Microsoft Office Excel, Microsoft Office SharePoint, Microsoft Windows Codecs Library, DNS Server, Hyper-V, Windows Fax Service, Skype for Business, SysInternals, System Center, Visual Studio, Windows Adresboek, Windows Backup Engine, Windows Console Driver, Windows Defender, Windows DirectX, Windows Event Tracing, Windows Installer, Windows Kernel, Windows Mobile Device Management, Windows Network File System, Windows PFX Encryption, Windows PKU2U, Windows PowerShell, Windows Print Spooler Components, Windows Remote Procedure Call, Windows TCP/IP, en Windows Trust Verification API.

Kwetsbaarheden voor het uitvoeren van code op afstand (RCE) waren goed voor 37,5% van de kwetsbaarheden die deze maand werden gepatcht, gevolgd door kwetsbaarheden voor het verhogen van privileges (Elevation of Privileges, EoP) met 21,4%.

Ondanks het lage aantal CVE’s dat deze maand is gepatcht, zijn er toch een aantal belangrijke patches in deze release opgenomen.

CVE-2021-24074, CVE-2021-24094, and CVE-2021-24086 | Windows TCP/IP Vulnerabilities

CVE-2021-24074, CVE-2021-24094 en CVE-2021-24086 zijn een set van drie kwetsbaarheden in Microsofts TCP/IP-implementatie voor Windows.

| CVE | Impact | Severity | CVSSv3 |

| CVE-2021-24074 | Remote Code Execution | Critical | 9.8 |

| CVE-2021-24094 | Remote Code Execution | Critical | 9.8 |

| CVE-2021-24086 | Denial of Service | Important | 7.5 |

Deze kwetsbaarheden werden intern ontdekt door onderzoekers van Microsoft. In een blogbericht over hun bevindingen leggen ze uit waarom een functionele exploit voor de twee kritieke RCE-kwetsbaarheden op korte termijn “moeilijk” te maken zal zijn. Ze verwachten echter dat exploits voor het denial of service (DoS) lek “veel sneller” gemaakt zullen worden en snel na deze release verwacht kunnen worden. Ze raden klanten sterk aan om deze patches snel toe te passen.

Als patchen op dit moment niet haalbaar is, biedt Microsoft een workaround waarbij de Source Routing Behavior wordt ingesteld op “drop” requests. Microsoft merkt op dat hoewel IPv4 source routing standaard wordt geblokkeerd in Windows, deze verzoeken toch worden verwerkt. Deze configuratiewijziging zorgt ervoor dat de verzoeken niet alleen worden genegeerd, maar dat ze niet eens worden verwerkt.

Nadat patches zijn toegepast, is het belangrijk om de instelling terug te zetten naar de oorspronkelijke staat met behulp van de “dontforward” optie.

CVE-2021-24078 | Windows DNS Server Remote Code Execution Vulnerability

CVE-2021-24078 is een RCE-fout binnen Windows-serverinstallaties wanneer deze zijn geconfigureerd als DNS-server. Deze ernstige fout, die Windows Server-versies van 2008 tot 2019 treft, inclusief server core-installaties, wordt als “meer waarschijnlijk” beschouwd om te worden uitgebuit en heeft een CVSSv3-score van 9,8 gekregen. Deze bug kan worden uitgebuit door een aanvaller op afstand, zonder dat interactie van de gebruiker of een geprivilegieerd account nodig is. Aangezien de kwetsbaarheid DNS-servers treft, is het mogelijk dat dit euvel “wormable” is en zich binnen een netwerk kan verspreiden.

CVE-2020-1472 | Netlogon Elevation of Privilege Vulnerability

CVE-2020-1472 is een EoP-kwetsbaarheid in Windows Netlogon. Met de naam “Zerologon” door onderzoekers van Secura, die de fout ontdekten en openbaar maakten, werd het aanvankelijk gepatcht in Microsoft’s Augustus 2020 Patch Tuesday release, de eerste van een tweedelige gefaseerde uitrol. De Patch Tuesday-uitgave van deze maand bevat de tweede en laatste patch. Voor meer details over Zerologon heeft Tenable 10 februari een begeleidend blogbericht gepubliceerd: Microsoft Finaliseert Patch voor Zerologon om Enforcement Mode standaard in te schakelen.

CVE-2021-1732 | Windows Win32k Elevation of Privilege Vulnerability

CVE-2021-1732 is een EoP-kwetsbaarheid doordat de Windows kernel-mode driver objecten in het geheugen onjuist behandelt. EoP kwetsbaarheden worden vaak achteraf gebruikt, omdat ze vereisen dat een aanvaller eerst voet aan de grond krijgt in een kwetsbaar systeem. Succesvolle exploitatie zou de rechten van een aanvaller verhogen, waardoor deze mogelijk nieuwe accounts kan aanmaken, programma’s kan installeren en gegevens kan bekijken, wijzigen of verwijderen. Volgens Microsoft is deze kwetsbaarheid in het wild uitgebuit. Kevin Beaumont, een beveiligingsonderzoeker bij Microsoft, merkte in een tweet op dat hij werkte aan een dreigingsanalyserapport over de kwetsbaarheid voor Microsoft 365-klanten.

CVE-2021-1727 | Windows Installer Elevation of Privilege Vulnerability

CVE-2021-1727 is een EoP kwetsbaarheid gevonden in de Windows Installer. Volgens de Microsoft advisory is deze bug publiekelijk bekend gemaakt en wordt exploitatie als “meer waarschijnlijk” beschouwd. Om deze kwetsbaarheid uit te buiten, zou een lokale aanvaller een gebruikersaccount met lage rechten nodig hebben, waardoor dit een waarschijnlijke kandidaat is voor opname als onderdeel van kwaadaardige software. Patches zijn beschikbaar voor Windows Server, Windows Server Core-installaties en niet-server varianten van alle momenteel ondersteunde versies van Windows.

CVE-2021-1733 | Sysinternals PsExec Elevation of Privilege Vulnerability

CVE-2021-1733 is een EoP-kwetsbaarheid in PsExec, een Windows Sysinternals-toepassing die wordt gebruikt voor het op afstand uitvoeren van processen op systemen binnen een netwerk. De kwetsbaarheid werd gevonden en gemeld aan Microsoft door David Wells, staff research engineer in Tenable’s Zero Day Research team. Wells schreef over het lek op de Tenable Tech Blog en merkt op dat “de lokale privilege escalatie kwetsbaarheid een niet-admin proces zou kunnen laten escaleren naar SYSTEM als PsExec lokaal of op afstand wordt uitgevoerd op de doelmachine.” Een proof-of-concept voor de fout is toegevoegd aan de Tenable Github repository.

Access42 en Tenable oplossingen

Klanten die gebruik maken van de CyberTIM Detect VM oplossing worden automatisch door ons MSS team gecontroleerd en op de hoogte gebracht.

Klanten die in het bezit zijn van een van de Tenable producten kunnen een scan configureren die specifiek focust op de Patch Tuesday plugins.

Stel in een nieuwe geavanceerde netwerkscan een geavanceerd filter in voor Plugin Name contains February 2021 op het tabblad plugins.

Met dat filter ingesteld, klik op de plugin families aan de linkerkant en activeer elke plugin die aan de rechterkant verschijnt. Opmerking: Als de plugin families aan de linkerkant Enabled zeggen, dan zijn alle plugins in die familie ingesteld. Schakel de hele plugin familie uit voordat u de afzonderlijke plugins voor deze scan selecteert. Hier is een voorbeeld uit maart 2019 met Tenable.io:

Een lijst van alle plug-ins die zijn vrijgegeven voor Tenable’s februari 2021 Patch Tuesday update vindt u hier. Zoals altijd raden we aan om systemen zo snel mogelijk te patchen en regelmatig uw omgeving te scannen om de systemen te identificeren die nog moeten worden gepatcht.

Deel dit artikel