Bron: Tenable

Organisaties die gebruik maken van publieke clouds zoals Amazon Web Services (AWS), Microsoft Azure en Google Cloud Platform (GCP) begrijpen dat elk platform de dingen op zijn eigen manier doet, en die verschillen zorgen voor uitdagingen om ze allemaal te beveiligen. In een recente aflevering van de Tenable Cloud Security Coffee Break webinarserie werd ingegaan op die uitdagingen en hoe Tenable Cloud Security kan helpen. Check hier de hoogtepunten van deze discussie.

Automatisering en infrastructure-as-code tools zoals Terraform hebben grote en kleine organisaties geholpen bij het veranderen van de manier waarop zij systemen in publieke clouds implementeren en beheren, maar het heeft ook geleid tot een wildgroei aan clouds en misconfiguraties die leiden tot beveiligingsproblemen. Verschillende teams en workloads kunnen verspreid raken, waardoor het moeilijk wordt om beveiligingsproblemen te ontdekken en op te lossen voordat het beveiligingsrampen worden.

Het probleem wordt nog verergerd door multi-cloud adoptie, de steeds populairder wordende praktijk van organisaties die ervoor kiezen om twee of meer publieke cloud platforms te gebruiken om te voorkomen dat ze al hun eieren in één mandje leggen. Hoewel deze spreiding voordelen heeft, creëert het ook een beveiligingsprobleem, omdat elk platform dingen op een iets andere manier doet. Om ze te beveiligen moeten experts elk afzonderlijk beheren.

Dat werkt niet goed en is niet praktisch naarmate de cloudinfrastructuur groeit en meer verspreid raakt. Tijdens een recente aflevering van Tenable’s Cloud Security Coffee Break webinarserie werd samen met Tenable’s Senior Manager of Information Security Phillip Hayes en Tenable Senior Manager of Security Engineering Alex Feigenson ingegaan op enkele van deze uitdagingen en hoe multi-cloud compliance tot stand komt.

Automation: There’s some bad with the good

Terraform, AWS CloudFormation, Dockerfiles, Helm charts en andere infrastructure-as-code tools maken het gemakkelijk en snel om de provisioning van systemen te automatiseren, maar ze maken het ook gemakkelijk om instances te creëren die niet voldoen aan het beveiligingsbeleid van een bedrijf.

“Er zijn een heleboel echt geweldige automatiseringstools, en je zou er een aantal uit kunnen kiezen, zoals Terraform en AWS CloudFormation, maar er zijn echt geen verstandige standaards voor veel ervan,” zei Feigenson.

Een paar regels Terraform-code kunnen in enkele minuten één, honderden of duizenden instanties in AWS of Azure opzetten. Sommige van de standaardinstellingen die je gebruikt kunnen veilig zijn, maar de kans is even groot dat je tientallen standaardinstellingen vindt die dat niet zijn.

“Misschien pak je wat Terraform-voorbeeldcode van het web en heb je zoiets van: ‘Oh, man! Ik heb net machines opgesteld op AWS. Kijk eens hoe makkelijk dat was!’, aldus Feigenson. “En voor je het weet krijg je een telefoontje van het beveiligingsteam.”

Het ontdekken van misconfiguraties in de cloudomgeving die je organisatie blootstellen aan beveiligingsrisico’s is al erg genoeg, maar uitzoeken wat de oorzaak is – en hoe je ze allemaal oplost – is een nog grotere uitdaging. “Als je dat vermenigvuldigt met multi-cloud, wordt het alleen maar veel, veel erger”, aldus Feigenson.

Voor Hayes is het vermijden van dit soort scenario’s onderdeel van zijn dagelijkse werk als hoofd informatiebeveiliging. Het is een probleem dat moeilijker te hanteren is geworden, vooral in de afgelopen 10 jaar.

“Het is prachtig dat je dat soort automatisering in deze tijd tegen zulke lage kosten en met hoge snelheid kunt doen,” zei Hayes. “Maar je kunt onbewust dingen inzetten die onveilig zijn, of misschien heeft AWS een nieuwe functie uitgebracht waar je geen idee van had en is wat 72 uur geleden veilig was dat ineens niet meer.”

Het beveiligen van meerdere clouds betekent meestal meerdere tools

De publieke cloudleveranciers hebben dit probleem onderkend en tools ontwikkeld om hun klanten te helpen hun omgevingen en de daarin draaiende workloads te beveiligen. Maar naarmate de schaal van alles groeit, moeten beveiligingsteams die meerdere clouds gebruiken, vertrouwen op verschillende tools – vaak geleverd door elke cloudleverancier – voor elk platform.

Om efficiënt te zijn, hoefden Hayes en zijn team niet ver te gaan om de tool te vinden die aan hun behoeften voldeed. Ze namen Tenable Cloud Security in gebruik en gaven de engineers van Tenable Cloud Security gebruikersfeedback over hoe ze aan hun behoeften konden voldoen. Tenable Cloud Security gebruikt cloud-API’s om gegevens van verschillende cloudplatforms te verzamelen, de gegevens samen te voegen, ze te scannen op beveiligingsproblemen en de resultaten te verenigen. Het biedt een appels-tot-appels overzicht van cloudbronnen – en alle beveiligingsfouten die daarop van invloed zijn.

“Er zijn zoveel clouds”, aldus Hayes. “Aggregatie en centralisatie worden heel snel een noodzaak.”

Tenable Cloud Security biedt één interface voor meerdere clouds

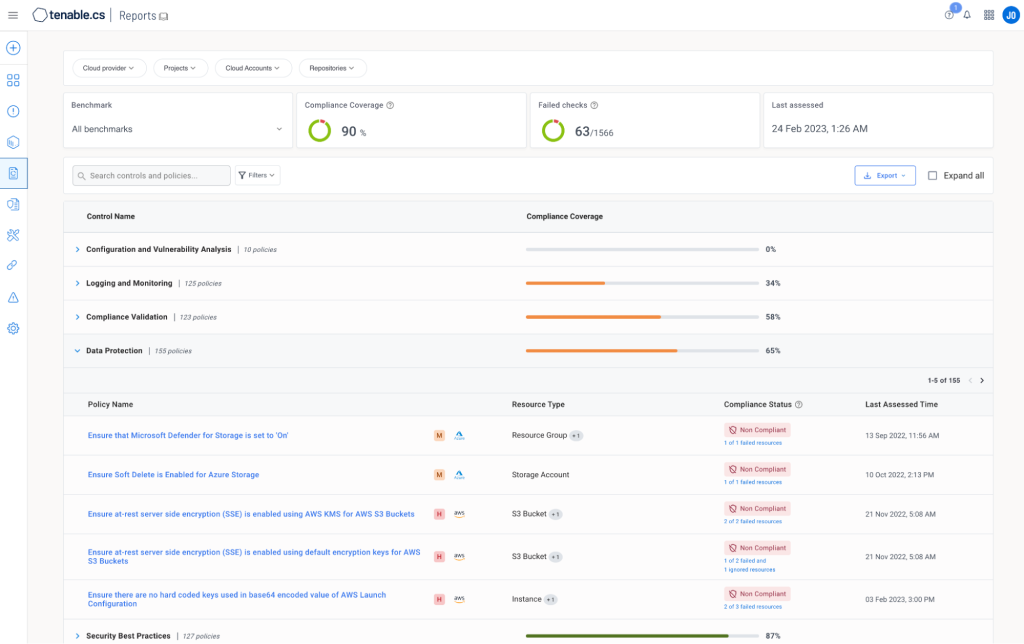

Tenable Cloud Security biedt een uniform overzicht over AWS, Azure en GCP, zodat beveiligingsteams alles kunnen zien wat ze in publieke clouds hebben draaien, de meest kritieke problemen kunnen identificeren en het proces van herstel kunnen beginnen met geïntegreerde Jira-tickets en Git-pull requests.

Beveiligingsteams kunnen ook profiteren van meer dan 1.500 ingebouwde beleidsregels ter ondersteuning van compliance voor diverse beveiligingsraamwerken, waaronder die van het Center for Internet Security (CIS), het National Institute of Standards and Technology (NIST) en Systems and Organization Controls (SOC-2), alsmede regelgeving zoals de General Data Protection Regulation (GDPR) en de Health Insurance Portability and Accountability Act (HIPAA). Filters tonen snel cloudbronnen die compliant zijn – of niet.

“Dit helpt dagelijks”, aldus Hayes. “Of we nu een incident triagen of misschien heeft iemand een probleem met een resource, of te veel toegang, of ze weten niet waar iets woont. Dan komt aggregatie snel om de hoek kijken. Het is zeer efficiënt voor onze behoeften in vergelijking met de individuele cloud tools.”

Tenable Cloud Security maakt security-audit rapportages ook veel sneller en eenvoudiger, zegt hij. Ingebouwde rapportage maakt het mogelijk om governance- en compliance-teams te voorzien van gedetailleerde samenvattingen.

“Het bespaart veel tijd omdat we geen tools hoeven te bouwen om al deze controles uit te voeren en te laten zien waar we compliant of non-compliant zijn”, aldus Hayes. “Dat is een continu aspect van ons werk waar we voortdurend op moeten reageren, en een tool als deze helpt dat efficiënt te maken.”

Leer meer over CSPM en Tenable Cloud Security door deze Cloud Security Coffee Break aflevering te bekijken. Of neem contact op met onze experts om “live” met een kop koffie te praten over de issues rondom Cloud Security. Mail met sales@access42.nl of bel +31880002000.