Update 11-10-2022

Microsoft heeft berichten bevestigd over twee zero-day kwetsbaarheden in Microsoft Exchange Server die in het wild zijn uitgebuit. Patches zijn nog niet beschikbaar.

bronnen: Access42, Tenable en Microsoft

Achtergrond

Op 28 september publiceerde GTSC Cybersecurity Technology Company Limited een blogpost (Engelse vertaling later gepubliceerd) over hun ontdekking van twee zero-day kwetsbaarheden in Microsoft Exchange Server. Volgens GTSC ontdekte zijn Security Operations Center de exploitatie in augustus 2022 tijdens zijn “security monitoring & incident response services”.

GTSC meldde deze kwetsbaarheden via het Zero Day Initiative (ZDI) van Trend Micro, maar omdat het meer aanwijzingen zag voor exploitatie tegen andere doelwitten, besloot het informatie over de gebreken te publiceren, samen met aanwijzingen voor compromittering en richtlijnen voor risicobeperking om organisaties te helpen zich tegen aanvallen te verdedigen.

Laat op 29 september bevestigde Microsoft de kwetsbaarheden en kende CVE’s toe – CVE-2022-41040 en CVE-2022-41082 – maar heeft nog geen patches vrijgegeven.

Analyse

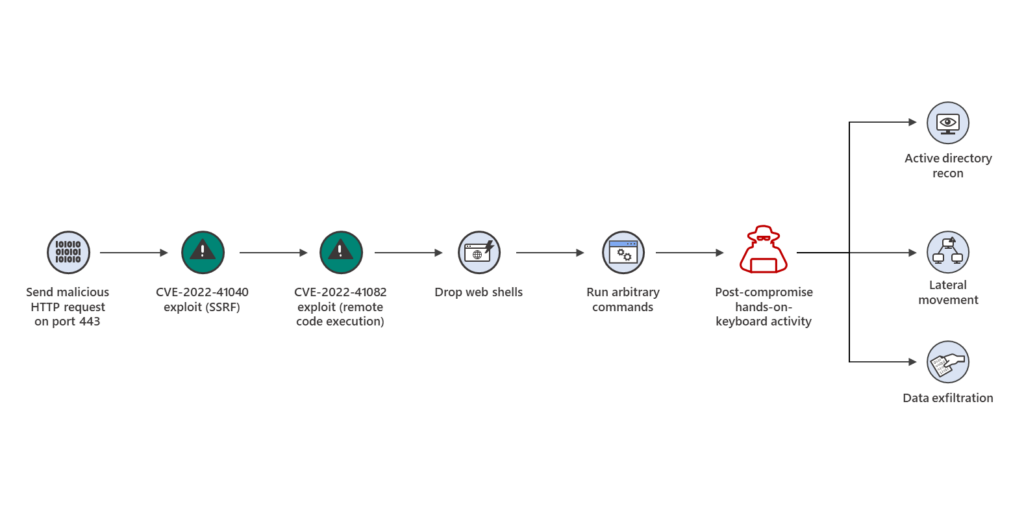

CVE-2022-41040 is een geauthenticeerde kwetsbaarheid voor server-side request forgery in Microsoft Exchange Servers die door ZDI een CVSSv3-score van 6,3 heeft gekregen. Exploitatie van CVE-2022-41040 zou een aanvaller in staat kunnen stellen CVE-2022-41082 te exploiteren.

CVE-2022-41082 is een geauthenticeerde kwetsbaarheid voor code-uitvoering op afstand, die een CVSSv3-score van 8,8 heeft gekregen. Het lijkt sterk op ProxyShell, een keten van drie kwetsbaarheden in Exchange Server ontdekt door Orange Tsai in 2021. De oorspronkelijke ProxyShell-aanvalsketen vereiste echter geen authenticatie, terwijl CVE-2022-41082 dat wel doet.

Voor zover we kunnen zien is niet iedereen direct kwetsbaar:

- De bugs kunnen niet door iedereen geactiveerd worden. Opgemerkt moet worden dat geauthenticeerde toegang tot de kwetsbare Exchange Server nodig is om een van de twee kwetsbaarheden met succes uit te buiten.

- Het blokkeren van PowerShell Remoting kan aanvallen beperken. Volgens Microsoft beperkt (zo niet voorkomt) het blokkeren van TCP-poorten 5985 en 5986 op je Exchange-server dat aanvallers van de eerste kwetsbaarheid naar de tweede kunnen chainen. Geauthenticeerde aanvallers die toegang hebben tot PowerShell Remoting op kwetsbare Exchange systemen kunnen RCE’s uitvoeren met CVE-2022-41082.

Proof of Concept

Het team van GTSC gaf details over de post-exploitatieactiviteit die het waarnam bij aanvallen waarbij van deze kwetsbaarheden gebruik werd gemaakt, maar zorgde ervoor geen gedetailleerde proof-of-concept (PoC) te publiceren. Er is nog geen openbare PoC vastgesteld.

Response Microsoft

Op het moment van publicatie heeft Microsoft deze kwetsbaarheden bevestigd, maar geen patches vrijgegeven. Wel heeft het richtlijnen gegeven voor het beperken en opsporen van de kwetsbaarheden. Organisaties die Microsoft Exchange on-prem implementeren moeten de instructies van Microsoft volgen om een nieuwe blokkeringsregel toe te voegen aan de Internet Information Services Manager. We zullen bijgewerkte richtlijnen voor patching en beperking verstrekken zodra deze beschikbaar zijn.

Microsoft heeft een nieuwe rewrite-rule gedeeld (EOMTv2). Het advies luidt om deze nieuwe rule toe te passen en eventuele oude rules te verwijderen. Organisaties die een eerdere versie van het script hebben gebruikt worden dringend geadviseerd de oude rewrite-rule te vervangen door de nieuwe.

Het implementeren van de rewrite-rule om misbruik van CVE-2022-41040 te voorkomen staat los van de mitigerende maatregel voor CVE-2022-41082 waarbij PowerShell-toegang voor standaardgebruikers wordt uitgeschakeld. Het is aan te raden om beide mitigerende maatregelen te implementeren.

https://microsoft.github.io/CSS-Exchange/Security/EOMTv2/

Kwetsbare systemen identificeren

Een lijst van Tenable-plugins om deze kwetsbaarheden te identificeren zal hier verschijnen zodra ze worden vrijgegeven. Deze link gebruikt een zoekfilter om ervoor te zorgen dat alle overeenkomende plugins verschijnen zodra ze zijn uitgebracht.