Bron: VMWare en Tenable

VMware heeft een advies gepubliceerd waarin 19 kwetsbaarheden worden aangepakt, waaronder een kritieke fout in vCenter Server die naar verluidt eenvoudig te misbruiken is.

Achtergrond

Op 21 september publiceerde VMware een beveiligingsadvies over 19 kwetsbaarheden in vCenter Server, de gecentraliseerde beheersoftware voor VMware vSphere-systemen. De volledige lijst met gepatchte kwetsbaarheden omvat:

| CVE | Description | CVSSv3 |

|---|---|---|

| CVE-2021-22005 | vCenter Server file upload vulnerability | 9.8 |

| CVE-2021-21991 | vCenter Server local privilege escalation vulnerability | 8.8 |

| CVE-2021-22006 | vCenter Server reverse proxy bypass vulnerability | 8.3 |

| CVE-2021-22011 | vCenter server unauthenticated API endpoint vulnerability | 8.1 |

| CVE-2021-22015 | vCenter Server improper permission local privilege escalation vulnerabilities | 7.8 |

| CVE-2021-22012 | vCenter Server unauthenticated API information disclosure vulnerability | 7.5 |

| CVE-2021-22013 | vCenter Server file path traversal vulnerability | 7.5 |

| CVE-2021-22016 | vCenter Server reflected XSS vulnerability | 7.5 |

| CVE-2021-22017 | vCenter Server rhttpproxy bypass vulnerability | 7.3 |

| CVE-2021-22014 | vCenter Server authenticated code execution vulnerability | 7.2 |

| CVE-2021-22018 | vCenter Server file deletion vulnerability | 6.5 |

| CVE-2021-21992 | vCenter Server XML parsing denial-of-service vulnerability | 6.5 |

| CVE-2021-22007 | vCenter Server local information disclosure vulnerability | 5.5 |

| CVE-2021-22019 | vCenter Server denial of service vulnerability | 5.3 |

| CVE-2021-22009 | vCenter Server VAPI multiple denial of service vulnerabilities | 5.3 |

| CVE-2021-22010 | vCenter Server VPXD denial of service vulnerability | 5.3 |

| CVE-2021-22008 | vCenter Server information disclosure vulnerability | 5.3 |

| CVE-2021-22020 | vCenter Server Analytics service denial-of-service Vulnerability | 5.0 |

| CVE-2021-21993 | vCenter Server SSRF vulnerability | 4.3 |

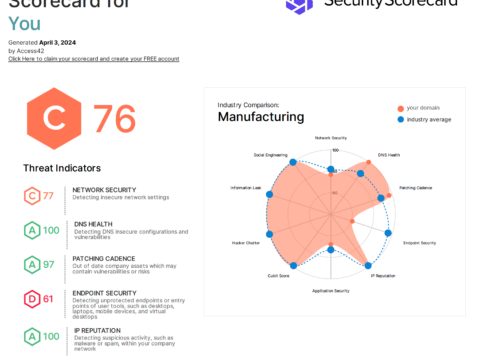

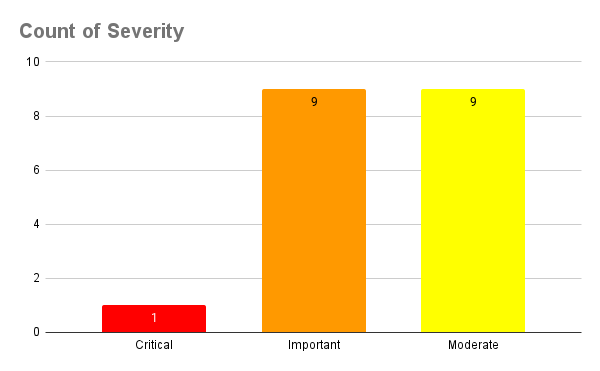

Naast het publiceren van het beveiligingsadvies, publiceerde VMware een blogpost en een “Vragen en antwoorden-post” waarin enkele fundamentele vragen over het advies worden behandeld. Van de 19 kwetsbaarheden kreeg alleen CVE-2021-22005 de severity (ernst) van kritiek (critical) toegewezen.

Analyse

CVE-2021-22005 is een kwetsbaarheid voor het uploaden van bestanden in de vCenter Server. Een niet-geverifieerde aanvaller die toegang kan krijgen tot poort 443 via hetzelfde netwerk of rechtstreeks vanaf internet, kan misbruik maken van een kwetsbare vCenter Server door een bestand te uploaden naar de vCenter Server-analyseservice. Succesvolle exploitatie zou leiden tot uitvoering van externe code (RCE) op de host. In haar blogpost merkt VMware op dat dit beveiligingslek bestaat in vCenter Server “ongeacht de configuratie-instellingen”, waardoor dit standaard misbruikt kan worden in getroffen vCenter Server-installaties.

Hoewel de rest van de kwetsbaarheden die in de huidige release zijn gepatcht, niet kritiek zijn, zijn ze gelijk verdeeld over belangrijke en matige severity fouten. De overige kwetsbaarheden variëren, van escalatie van bevoegdheden en denial of service tot het vrijgeven van informatie en kwetsbaarheden voor pathtraversal. Deze fouten zullen waarschijnlijk waardevol zijn voor aanvallers, met name gelieerde ondernemingen van ransomware-groepen, die al op andere manieren een netwerk hebben gecompromitteerd.

Dit is de tweede keer in de afgelopen vier maanden dat VMware een patch uitbrengt voor een kritieke fout die vCenter/vSphere treft. In mei maakte VMWare CVE-2021-21985 bekend, een kwetsbaarheid voor het uitvoeren van externe code in vSphere Client van VMware. Beveiligingsonderzoeker Allan Liska tweette dat CVE-2021-21985 al is gebruikt als onderdeel van ransomware-aanvallen en dat CVE-2021-22005 “er nog erger uitziet”.

Onderzoekers benadrukken urgentie om te patchen omdat de kwetsbaarheid “triviaal is om uit te voeren”

Derek Abdine, chief technology officer van Censys, tweette dat hij het kwetsbare codepad voor deze kwetsbaarheid ontdekte en dat het “verbluffend triviaal lijkt om uit te voeren”. Als gevolg hiervan voegde Abdine eraan toe dat gebruikers “nu moeten patchen”.

Proof of Concept

Op het moment dat deze blogpost werd gepubliceerd, waren er nog geen publiek beschikbare proof-of-concept (PoC) scripts voor CVE-2021-22005. De waarschuwing van Abdine impliceert echter dat er binnenkort misschien PoC’s zullen verschijnen.

Oplossing

VMware heeft patches uitgebracht voor vCenter Server 7.0, 6.7 en 6.5 om de 19 kwetsbaarheden te verhelpen die in de advisory zijn bekendgemaakt. Raadpleeg de VMware advisory-pagina voor een volledig overzicht van welke CVE’s in elke release worden aangepakt.

Voor CVE-2021-22005 volgt hieronder een uitsplitsing van de versie van vCenter Server, de bijbehorende gerepareerde versie en de geadresseerde installatie.

Let op: vCenter Server versie 6.7 voor Windows en versie 6.5 voor elke installatie worden niet beïnvloed door CVE-2021-22005.

Organisaties wordt ten zeerste aangeraden deze patches zo snel mogelijk toe te passen.

Als patchen op dit moment niet haalbaar is, heeft VMware workaround-instructies voor CVE-2021-22005 verstrekt. De workaround moet echter worden beschouwd als een tijdelijke oplossing en mag niet in de plaats komen van een upgrade naar een vaste versie.

Getroffen systemen identificeren

Een lijst van Tenable plugins om deze kwetsbaarheden te identificeren zal hier verschijnen zodra ze worden vrijgegeven. Onze MSS klanten worden door ons op de hoogte gebracht over de kwetsbare systemen en de eventueel mitigerende maatregelen.