Eind juni 2020 hebben onderzoekers van het Israëlische firma JSOF informatie gepubliceerd over 19 kwetsbaarheden binnen de Treck TCP/IP stack. Deze kwetsbaarheden lopen uiteen van Remote Code Execution (RCE) tot het openbaar maken van gevoelige informatie. Dat brengt een breed scala aan risico’ s met zich mee voor systemen die ongepatched zijn.

Achtergrond

De Ripple20-kwetsbaarheden bestaan binnen de embedded TCP / IP-softwarebibliotheken ontwikkeld door Treck. Deze bibliotheken hebben een licentie en word gebruikt door vele leveranciers van apparaten. JSOF heeft op 23 juli 2020 een nieuwe update gegeven dat er al minimaal 24 vendoren (bevestigd) getroffen zijn, waaronder ook Aruba Networks, Cisco, Dell, HP en Schneider Electric.

Cyber Defense Center (CDC) Analyse

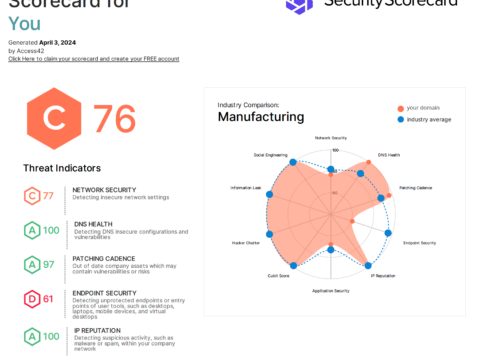

Het Cyber Defense Center Team van Access42 heeft vanuit de vulnerability managementdienstverlening waargenomen dat verschillende klanten getroffen zijn door Ripple20. Het Cyber Defense Center heeft nauw contact met haar klanten, om zo de mitigerende maatregelen te delen. Dit heeft geresulteerd in een verlaging van mogelijkheid tot het misbruiken van deze kwetsbaarheid.

Hieronder de lijst van alle CVE’s die op dit moment bekend zijn:

| CVE ID | CVSSv3* | Potential Impact |

| CVE-2020-11896 | 10 | Remote Code Execution |

| CVE-2020-11897 | 10 | Out-of-Bounds Write |

| CVE-2020-11901 | 9 | Remote Code Execution |

| CVE-2020-11898 | 9.1 | Exposure of Sensitive Information |

| CVE-2020-11900 | 8.2 | Use After Free |

| CVE-2020-11902 | 7.3 | Out-of-bounds Read |

| CVE-2020-11904 | 5.6 | Out-of-Bounds Write |

| CVE-2020-11899 | 5.4 | Out-of-bounds Read |

| CVE-2020-11903 | 5.3 | Exposure of Sensitive Information |

| CVE-2020-11905 | 5.3 | Exposure of Sensitive Information |

| CVE-2020-11906 | 5 | Integer Underflow |

| CVE-2020-11907 | 5 | Integer Underflow |

| CVE-2020-11909 | 3.7 | Integer Underflow |

| CVE-2020-11910 | 3.7 | Out-of-bounds Read |

| CVE-2020-11911 | 3.7 | Incorrect Permission Assignment for Critical Resource |

| CVE-2020-11912 | 3.7 | Out-of-bounds Read |

| CVE-2020-11913 | 3.7 | Out-of-bounds Read |

| CVE-2020-11914 | 3.1 | Out-of-bounds Read |

| CVE-2020-11908 | 3.1 | Exposure of Sensitive Information |

Proof of Concept

Advies

Diverse vendoren hebben aangegeven updates beschikbaar te stellen voor de kwetsbaarheden. Het advies is om deze security patches per direct toe te passen om de kwetsbaarheden te mitigeren.

Volgens de laatste JSOF update van 23 juli 2020 zijn er nog minimaal 71 vendoren die potentieel getroffen zijn. Het advies is om hiervoor naast mitigatie ook detectie en preventieve maatregelen te nemen door o.a. systemen te isoleren en proactiever te monitoren op potentieel misbruik.

Voor een volledige lijst van getroffen vendoren zie ook:

– https://kb.cert.org/vuls/id/257161

– https://www.jsof-tech.com/ripple20/

Interesse?

Benieuwd wat ons Cyber Defense Center (CDC) voor uw organisatie kan betekenen? Neem dan contact met onze sales afdeling via sales@access42.nl

Meer informatie:

- https://www.jsof-tech.com/ripple20/

- https://www.tenable.com/blog/cve-2020-11896-cve-2020-11897-cve-2020-11901-ripple20-zero-day-vulnerabilities-in-treck-tcpip

- https://support.hp.com/emea_africa-en/document/c06640149

- https://www.bbraunusa.com/en/products-and-therapies/customer-communications.html

- https://www.cat.com/en_US/support/technology/connected-solutions-principles/security/caterpillar-cybersecurity-advisory.html

- https://support.ghs.com/psirt/PSA-2020-05/

- https://rockwellautomation.custhelp.com/app/answers/answer_view/a_id/1126896